10萬終端設備被入侵,損失慘重!——湖北省首例入侵物聯網系統案技術解析

湖北省公安機關成功破獲了一起特大入侵物聯網系統案件,該案涉及超過10萬臺物聯網終端設備被非法控制,造成直接經濟損失達數百萬元,社會影響惡劣。此案不僅是湖北省偵破的首例此類案件,也為全國物聯網安全防護敲響了警鐘。本文將深入解析該案的技術手法、入侵路徑與潛在危害。

一、 案件概述與攻擊規模

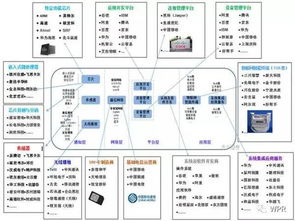

據通報,犯罪團伙通過掃描互聯網上大量暴露的物聯網設備(主要為智能攝像頭、路由器、網絡存儲設備等),利用其固件或管理后臺存在的已知高危漏洞進行滲透。在成功獲取設備控制權后,犯罪團伙并非直接進行破壞,而是將受控設備組建成一個龐大的“僵尸網絡”。這個網絡主要用于兩類非法活動:一是發起大規模分布式拒絕服務攻擊,攻擊特定商業或公共服務網站以牟利;二是利用這些設備的網絡資源進行虛擬貨幣“挖礦”,耗費大量電力與帶寬資源。受害企業不僅面臨服務中斷、數據泄露的風險,還需承擔巨額的異常電費和網絡成本。

二、 核心技術入侵路徑解析

- 漏洞掃描與初始入侵:攻擊者利用自動化工具,對公網IP段進行大規模掃描,主要針對物聯網設備常見的默認或弱口令(如admin/admin)、未修復的遠程代碼執行漏洞(例如某些攝像頭固件的CVE漏洞)以及配置不當開啟的遠程管理端口(如Telnet、SSH)。由于許多物聯網設備出廠后用戶未修改默認密碼或忽視固件更新,使得攻擊極易得手。

- 權限維持與僵尸網絡構建:在控制單臺設備后,攻擊者會上傳并植入專用的惡意軟件(木馬)。該木馬具備多種功能:隱藏自身進程、關閉安全防護、從遠程服務器獲取攻擊指令、并能夠橫向感染同一局域網內的其他脆弱設備。通過這種“一傳十、十傳百”的方式,一個龐大的、受統一指令控制的僵尸網絡迅速成型。

- 命令控制與牟利活動:攻擊者通過加密的通信信道,向僵尸網絡中的“肉雞”設備下發指令。在DDoS攻擊模式下,所有受控設備會同時向目標服務器發送海量垃圾數據包,使其癱瘓。在“挖礦”模式下,木馬程序會在后臺靜默運行挖礦程序,消耗設備算力與電力,所得收益匯入攻擊者的數字貨幣錢包。

三、 案件暴露的物聯網安全深層次問題

- 設備自身安全性薄弱:大量物聯網設備廠商重功能、輕安全,設備固件存在大量未修補的漏洞,使用硬編碼或默認弱口令,且缺乏有效的安全更新機制。

- 用戶安全意識不足:終端用戶往往缺乏基本的安全配置知識,不修改默認密碼、不及時更新固件、將設備直接暴露在公網而不做任何防護,為攻擊者敞開了大門。

- 網絡邊界模糊:物聯網設備通常直接連接互聯網,使得攻擊面急劇擴大。傳統基于邊界的網絡安全防護措施,難以應對海量、分布式的物聯網設備攻擊。

- 監管與追溯困難:物聯網設備數量龐大、品牌混雜,一旦被入侵成為攻擊跳板,溯源取證工作異常復雜。

四、 防范建議與措施

- 對設備制造商:必須將“安全左移”,在產品設計、開發、測試階段就融入安全考量,強制要求首次使用時修改默認密碼,建立便捷、穩定的固件安全更新推送渠道。

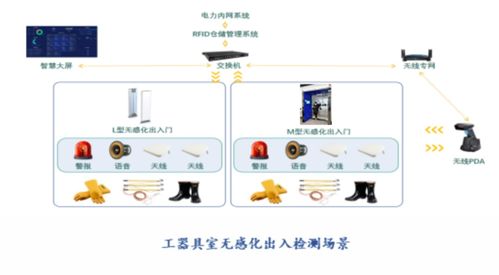

- 對企業和機構用戶:建立物聯網設備資產清單,進行網絡隔離(如劃分專門的VLAN),嚴格限制物聯網設備對互聯網及內部核心網絡的訪問權限。定期進行漏洞掃描與安全評估。

- 對個人用戶:立即修改設備的默認管理員密碼,使用強密碼并定期更換。關注廠商安全公告,及時更新設備固件。若非必要,不要將設備的管理端口直接映射到公網。

- 對監管與行業:加快制定和落實物聯網設備安全標準與準入規范,推動建立物聯網安全威脅信息共享與協同處置機制。

****

湖北省此案猶如一記警鐘,清晰地表明物聯網在帶來便捷的其安全風險已呈現實質化、規模化危害。物聯網安全并非單一環節的問題,而是需要設備商、用戶、網絡服務商和安全行業共同參與的體系化工程。只有筑牢安全根基,才能保障物聯網產業的健康、可持續發展,讓技術真正造福于民。

如若轉載,請注明出處:http://m.franden.cn/product/55.html

更新時間:2026-01-06 04:21:52